ISO/IEC27001:2022 管理策

ISO/IEC27001:2022の規格規定は以下の2つから構成されている

- 規格本文

- 付属書A(規定)

付属書Aは特に「情報セキュリティ管理策」ともよばれており、一般的な見地からの具体的な情報セキュリティ対策が記載されている。「対策が書かれている」と聞いて親切だなぁ、それを見て対策すればいいんだ と思うのは早とちり。

管理策に対してセキュリティ担当者は以下のようなことをしなければならない

①自社の情報資産を分類(「資産」ではなく「事象」をベースに分類する手法もある)

②それぞれの資産のリスク度合いを判定

③それぞれの情報資産の該当する「管理策」を満足させる

さて、厄介なのは③で管理策を満足できていないリスクの低減をどのように行うかである

「管理策」には「こうあるべきという具体的な姿」の記載はあるが「こういう手段で実現する」という具体手段は記されていない。セキュリティ担当者は具体手段をぞれぞれの情報資産とその内包するリスク度合いに合わせて考えていかなければならない

MDM(Mobile Device Management)

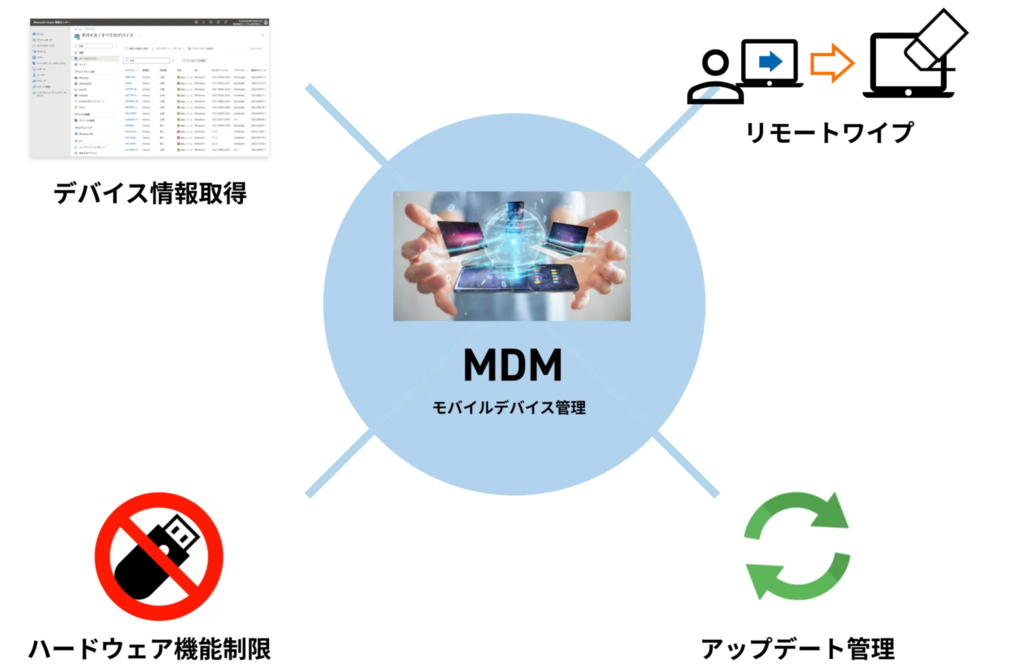

題名通り、MDMを使うことでクリアできる管理策があるという話であるが、その前にMDM(Mobile Device Management)について触れておく

WindowsPCを対象にする場合、Microsoft社のMDM(Intune)が多く使われている印象だ

以下のMicrosoft社の説明にて紹介する

MDM とは

MDM とは、企業で保有しているモバイル端末 (スマート フォンやタブレットなど) を一元管理できるシステムのことです。MDM にはモバイル端末の管理以外にも、遠隔からの端末のロック機能や初期化、デバイスの機能を制限する機能などが搭載されているため、企業のセキュリティ強化にも繋がります。

MDM が重視されている理由

近年 MDM の導入が重視されている理由として、テレワークの普及に伴い、セキュリティ リスクが高まったことが挙げられます。オフィス外の自宅やカフェなどで自由に働けるようになった一方で、移動する際の端末の盗難や紛失によって機密情報が漏えいしてしまうなど、セキュリティ事故のリスクは以前よりも高まりました。MDM は、このようなセキュリティ事故のリスク回避に有効なセキュリティ ソリューションの 1 つとして注目されています。

MDM を導入するメリット

MDM を導入することで、企業は以下のようなメリットを得られます。

社内のデバイスを一元管理できる

MDM の最大の特長は、社内のデバイスを一元管理できる点です。従業員が各自で利用しているモバイル端末の遠隔操作や制御、利用情報の収集などが可能です。また、社内での OS アップデートも一括で行えるため、従業員の負担を軽減できます。企業で管理しているデバイスが多ければ多いほど、MDM の利便性は高まるでしょう。

セキュリティ レベルを高められる

もう 1 つのメリットは、モバイル端末を遠隔操作することで、セキュリティ レベルを高められる点です。MDM では、仮に端末の紛失や盗難が発生した場合でも、リモートで制御する機能を搭載しています。また、端末間で VPN (Virtual Private Networkの略) と呼ばれる 「仮想的な専用線」 を設定すれば、離れた場所にいても安全なネットワーク環境下での通信が可能です。

MDM の主な機能

MDM に搭載されている主な機能は以下のとおりです。

- ユーザーの管理 (端末の一括管理や各端末の位置情報や異常検知など個別での管理)

- 盗難、紛失時の遠隔操作 (画面ロックやデータ暗号化など)

- アプリケーションの管理 (不要なアプリケーションの利用制限)

- セキュリティ対策 (スキャンやファイル更新などを一括で実行する)

- ローカル ワイプ (モバイル端末上でパスワードを一定回数以上誤って入力すると端末内のデータが消去する)

搭載機能は製品によってさまざまですが、MDM の用途としては端末の管理、監視、隔操作の 3 つが中心となります。

MDMは便利

MDMを導入するためのライセンスコストはかかるが、なかなかに便利なシステムである。ひとり情シスや兼任情シスといった少ない人的リソースで回すにはとてもよいのはないかと思う。実際筆者も重宝して使っている

(https://365cloud.jp/intune-enable/)から引用した以下の図がわかりやすいように思う

MDMを導入することで対策クリアできる管理策

さて本論である。MDMはとても有用性が高く、導入することでいくつかの管理策をクリアできる

PCスマホ関連のMDMを導入することで以下の管理策の対策ができると思われる

ISO/IEC27001:2022 技術的管理策

- 8.1 利用者エンドポイント機器(エンドポイント機器=PC、スマホ、タブレット)

- エンドポイント機器の登録管理がなされているか

- ソフトウェアのインストール制限がなされているか

- ソフトウェアの必要な更新措置がなされているか

- 記憶装置の暗号化がされているか

- マルウェアからの保護がされているか

- データのバックアップがされているか

- 可搬メモリへの漏えい防止対処がされているか

- USB閉塞 など

- 情報や機器の盗難紛失保護の対策がされているか

- 離籍時のパスワードロック

- 遠隔ロックや初期化

- プライバシフィルタを使用

- BYOD(個人所有機器の業務利用)における紛失盗難時に業務上の情報資産の保護対策さがなされているか

- 遠隔消去など

- 8.5 セキュリティを保った認証

- システムやクラウドサービスへのサインインが厳格になっているか

- パスワードの複雑性、サイン失敗回数過多時の措置 など

- システムやクラウドサービスへのサインインが厳格になっているか

- 8.13 情報のバックアップ

- バックアップとバックアップからの復旧について対応されているか など

- 8.20 ネットワークのセキュリティ

- ネットワーク経由からの情報資産の保護がなされているか

- パーソナルファイアウォールによるアクセス制御 など

- ネットワーク経由からの情報資産の保護がなされているか

ご支援できること

it.pr-planningでは、ISMS認証取得維持や紹介したMDM(Microsoft Intune)の導入についてのご支援が可能でございます。ご興味あれば「お問い合わせ」からお願いします

コメント